分类

站内搜索

PortWatcher's Blog

Saturday, 2026-02-14, 11:42 AM

Welcome Guest

Welcome Guest

Blog

Main » 2010 September 21 » 对某师大附中的一次渗透0:58 AM 对某师大附中的一次渗透 |

By:[Z.S.T]PortWatcher

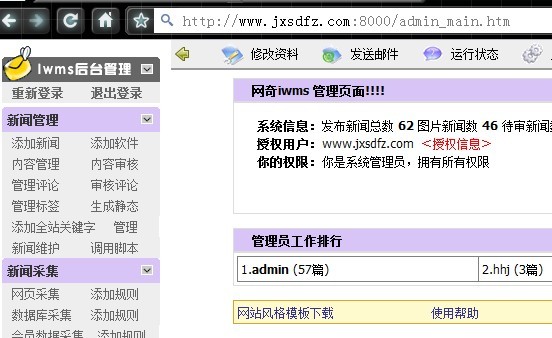

目标站:www.jxsdfz.com IP:218.64.61.5

某师大附中是一所全省数一数二的尖端高中,所有省会的顶尖学生均聚于此```于是想检测一下其网站的安全性``` 1年前就开始搞了,当时没有什么很好的办法拿到shell.

0x01 信息收集和初步利用

当时初步收集信息如下:

http://www.jxsdfz.com 是个静态站```

http://www.jxsdfz.com:8080 是一个ASPX架构的动态站``通过读取ROBOTS文件和各种错误提示信息可知,采用的是网奇IWMS系统``

网站架构:WIN2K3+MSSQL+ASPX

其对外开放1433端口

下载了IWMS的源码进行查看,试了试弱口令和各种敏感目录,均未果````

8080代理的网站上有一个调查问卷系统,在chinaz上下载了源码,从而读取

http://218.64.61.5:8080/oqss2pa/TestPath.aspx得知了网站的物理路径```

E:/SchoolWeb/zjc/

也得知了问卷系统的后台地址,使用初始账号密码登陆成功,后台没有可利用的地方```唯一的上传也被过滤的很死````

不过黑防的大牛倒是发现了一个XSS```XSS的利用一般在客户端比较多```对我们拿SHELL帮助并不大````

0x02 Fuck

当时并没有什么有效的办法可以拿到shell````很多常规性漏洞都不存在```而我又没有很多的时间去读源码进行白盒测试,何况是进行过加密的ASPX```没有拿到shell,实属惭愧```

于是这个站闲置了很久```1年没搞```

0x03 柳暗花明

最近这所学校新建了一个滨江分校区,其网址是www.jxsdfz.com:8000

显然,与目标站在同一服务器上,只不过是通过访问不同的端口来实现多站共存````

网站的页面与这台服务器上的8080端口上的站异常的像,于是推断采用的是IWMS系统,输入www.jxsdfz.com:8000/admin_login.aspx

果然出现后台登陆页面,验证了我的猜想````

接着输入初始账号密码,令我意外的是,登入成功```可能是网站初建立,没有及时设置管理员账号密码```被我趁虚而入啊``这实在是太戏剧性了```

接着就是拿shell了,粗略地看了下,IWMS的后台功能很强大,拿shell并非难事,有多种方法可以拿到webshell```

我这里利用了模块修改功能```

直接把模板源代码换成ASPXSPY```然后访问模板所在地址````

这样就得到了一个WEBSHELL````拿到shell之后把之前备份好的模板修改回去```

过程竟是如此轻松简单```任何一个初入江湖的脚本小子都可以轻易拿下```

接着跳转目录,shell的权限还是比较大的```

最后发现目标站在E:/jxsdfz/目录下````

这样就得到了目标站的权限```

0x04 提权

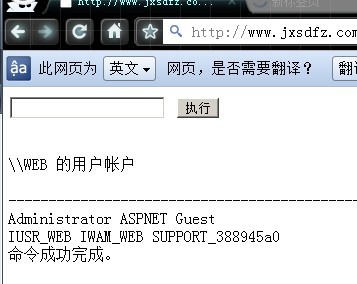

现在看来最直接的办法就是想办法添加账户并打开服务器的3389```

传一个Cmd.aspx到可写可读目录,执行net user成功回显,OMG,这权限实在是......

于是直接添加一个具有管理员权限的系统账户

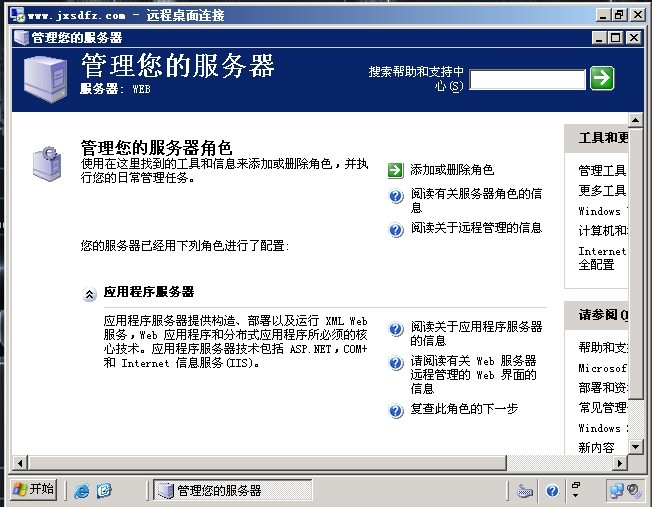

并通过reg命令修改注册表的一处键值直接打开3389(博客里有)并登陆```

至此学校网站服务器已经完全沦陷``

学校网站管理员的安全观念实在是令我汗颜!

0x05 总结

如果情况还像一年前一样,那么目标站还是一个十分安全的网站```由于新建网站并忽视了其安全性,导致被入侵```

指出问题如下:

1.IWMS的版权信息修改得不够彻底,导致入侵者在网上搜索并拿到源码

2.分校网站的后台使用默认的账号密码,形成弱口令漏洞

3.问卷调查系统使用默认的账号密码,形成弱口令

4.问卷调查系统中的问卷名称处存在持久型XSS

5.安装系统后没有对其遗留文件进行清理,如问卷调查系统的TestPath.aspx(导致物理路径和数据库地址泄露),以及IWMS的购买和使用说明

6.ROBOTS文件泄露了网站的敏感目录以及版权信息

7.远程桌面连接为默认端口3389

8.脚本文件的权限设置简直为黑客提供了一条星光大道!

这些问题的修复都不难```只要管理员多用点心

想必大家都知道木桶效应```与装水多少一样,网络安全性取决于那块最短的木板```

无论这次的渗透多么简单无脑,我也要写这个渗透笔记,因为我有这份责任去维护学校网站的安全```

|

|

|

| Total comments: 0 | |