分类

站内搜索

日历

| « August 2012 » | ||||||

| Su | Mo | Tu | We | Th | Fr | Sa |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | |

PortWatcher's Blog

Saturday, 2026-02-14, 7:48 PM

Welcome Guest

Welcome Guest

Blog

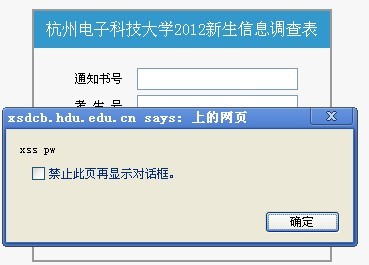

Main » 2012 August 08 » 杭电新生调查表登录处反射型XSS12:56 PM 杭电新生调查表登录处反射型XSS |

| By: PortWatcher

很无聊的一个漏洞,应该只能配合社工才能发挥作用。一个GET参数没有过滤。我认为这个参数根本就不该暴露给用户,因为没有意义,可能是因为编程简单一些吧。

这个地方的ERRMSG后面的参数直接放入 alert函数,没有做任何过滤。我们可以通过闭合之前的<script>标签,然后构造自己的<script>标签达到让浏览器运行我们构造的JS脚本的目的。

这里还是以弹一个框框为例,注意这里的框框不是MSGERR的框框,而是我们自己构造出来的,我们还可以把它修改为任意XSS,自己看代码,不做过多解释。

例如:

|

|

|

| Total comments: 0 | |